ACTIVIDAD CCNA CISCO CAPITULO 11 (Utilice el Rastreador de Paquetes para Practicar la Administracion de Configuracion del IOS)

ACTIVIDAD CCNA CISCO CAPITULO 11 (Configuracion de los Nombres de Host en los Routers Y los Switches)

ACTIVIDAD CCNA CISCO CAPITULO 10 (Desafio de Aptitudes_Planificacion de Red y Configuracion de Interfaz)

ACTIVIDAD CCNA CISCO CAPITULO 9 (Observacion de los Efectos de las Colisiones en un Entorno de Medios Compartidos)

ACTIVIDAD CCNA CISCO CAPITULO 8 (Reto a las Habilidades de Integracion_conectar dispositivos y explorar la vista fisica)

ACTIVIDAD CCNA CISCO CAPITULO 7 (Desafio de Integracion de Aptitudes_Problema con la Capa de Enlace de Datos)

ACTIVIDAD CCNA CISCO CAPITULO 6 (\Desafio de Integracion de Aptitudes_planificacion de las subredes configuracion de las IP)

ACTIVIDAD CCNA CISCO CAPITULO 4 (Reto a las Habilidades de Integracion_Analisis de las Capas de Aplicacion y Transporte)

ACTIVIDADES CAP 3 CCNA CISCO (DESAFIO D EINTEGRACION DE APTITUDES - CONFIGURACION DE HOSTS Y SERVICIOS)

Antes que nada deben abrir los puertos de su Router o ADSL para que la VPN sea un exito.

Puertos para la VPN

1723 para TCP

1723 para UDP

1. Luego que hayan ingresado los puertos a el ADSL damos clic en Inicio y seleccionamos Panel de Control.

- Primero vamos a configurar la conexion del equipo que va a ser el Servidor, luego configuraremos la del equipo Cliente.

3. Damos clic en Crear una Conexion Nueva y nos saldra el aistente para crear la conexion.

5. Seleccionamos Aceptar Conexiones Entrantes. Esto debido a que el equipo cliente se conectara a este equipo que se esta configurando como servidor de la VPN. Damos clic en siguiente.

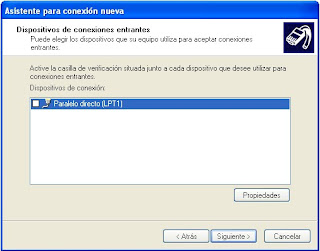

5. Seleccionamos Aceptar Conexiones Entrantes. Esto debido a que el equipo cliente se conectara a este equipo que se esta configurando como servidor de la VPN. Damos clic en siguiente. 6. Debido a que podemos tener diferentes configuraciones de conexion para nuestra VPN dejamos desmarcada la casilla de dispositivos de conexiones entrantes. Damos clic en siguiente.

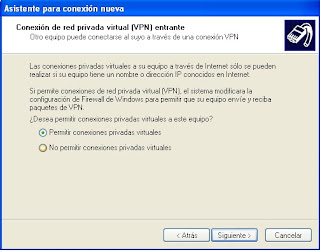

6. Debido a que podemos tener diferentes configuraciones de conexion para nuestra VPN dejamos desmarcada la casilla de dispositivos de conexiones entrantes. Damos clic en siguiente. 7. Nos aparece otro recuadro donde seleccionaremos Permitir Conexiones Virtuales Privadas, esto es importante porque aca se determina la conexion del cliente al servidor. Damos clic en Siguiente.

7. Nos aparece otro recuadro donde seleccionaremos Permitir Conexiones Virtuales Privadas, esto es importante porque aca se determina la conexion del cliente al servidor. Damos clic en Siguiente.

8. Esta parte es indispensable ya que aca es donde seleccionaremos las cuentas de usuario a las que queremos acceder al equipo servidor, es importante que sepan el usuario y contraseña. 9. En esta parte configuraremos el protocolo TCP/IP , lo seleccionamos y damos propiedades.

9. En esta parte configuraremos el protocolo TCP/IP , lo seleccionamos y damos propiedades.